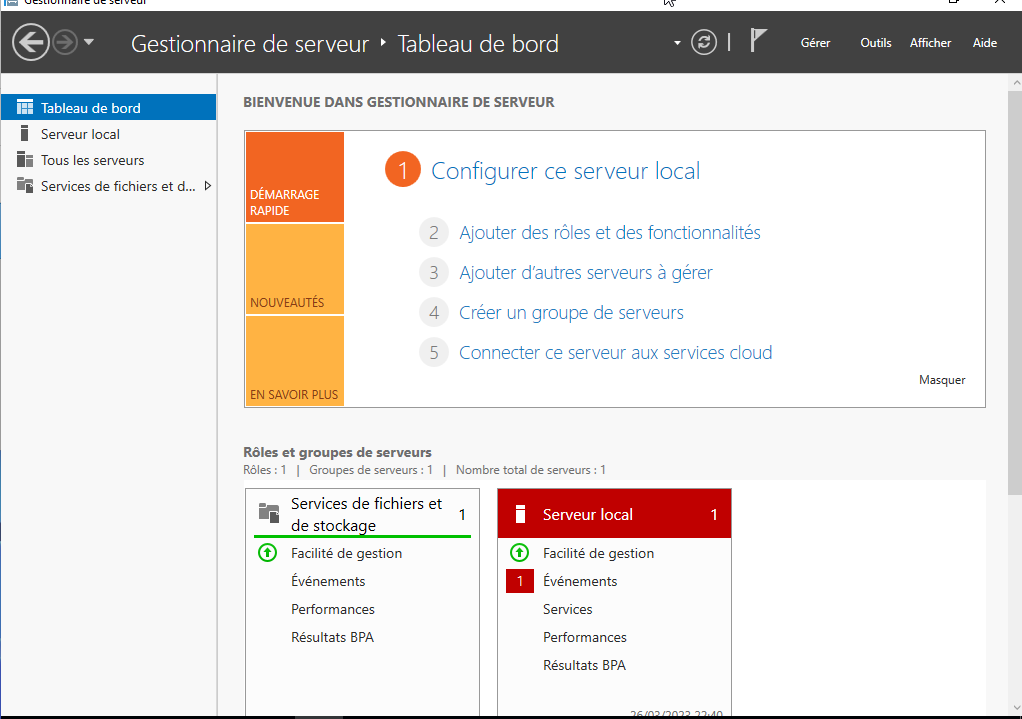

installation

Dans le gestionnaire de serveur, on va cliquer sur gérer cliquer sur ajouter des rôles et fonctionnalités

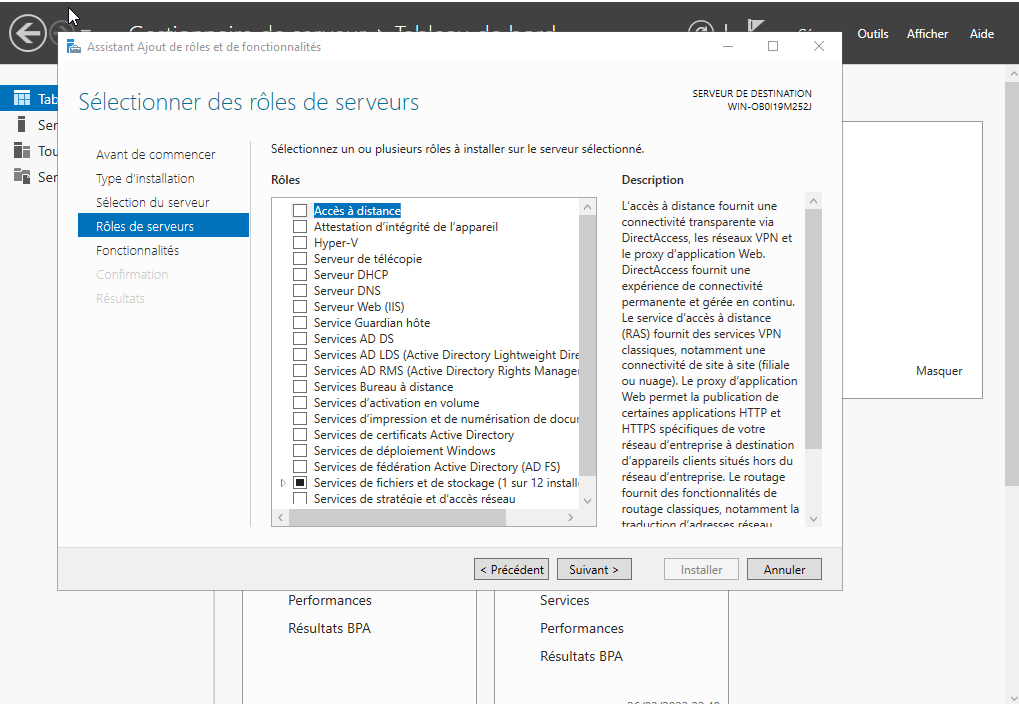

on va se rendre dans rôles de serveurs et on va sélectionner services AD DS

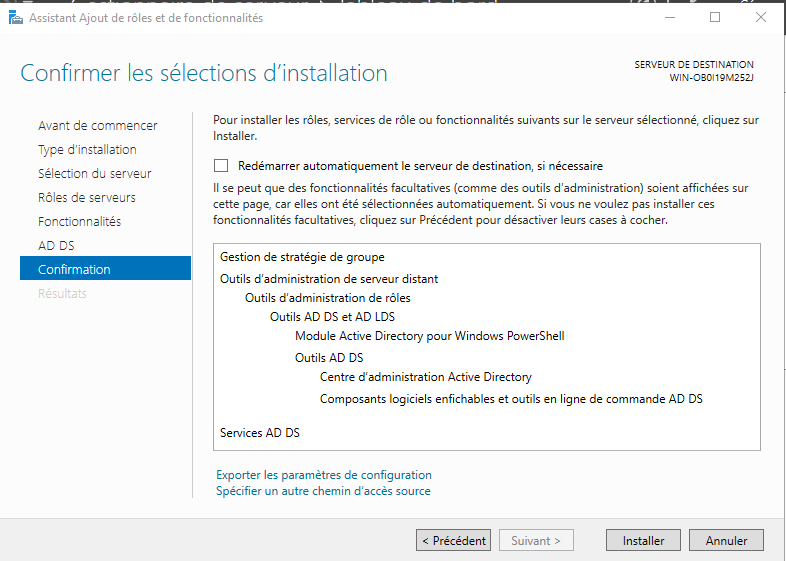

on clique sur installer

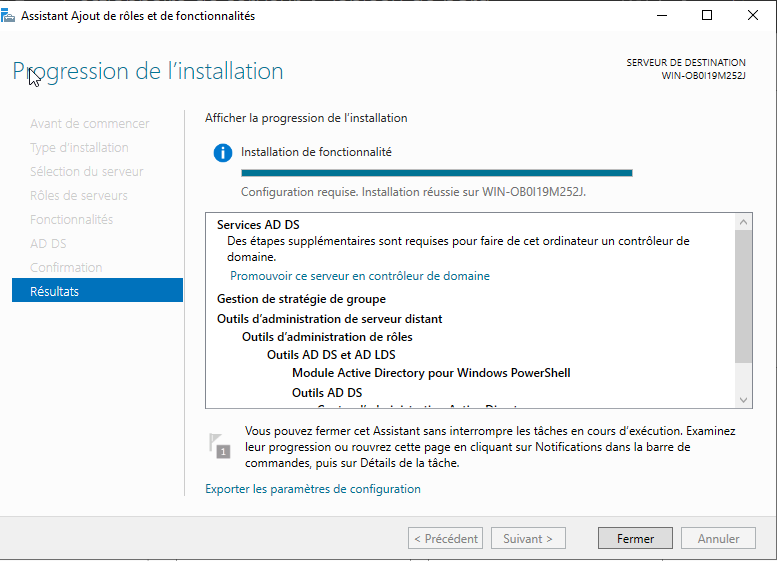

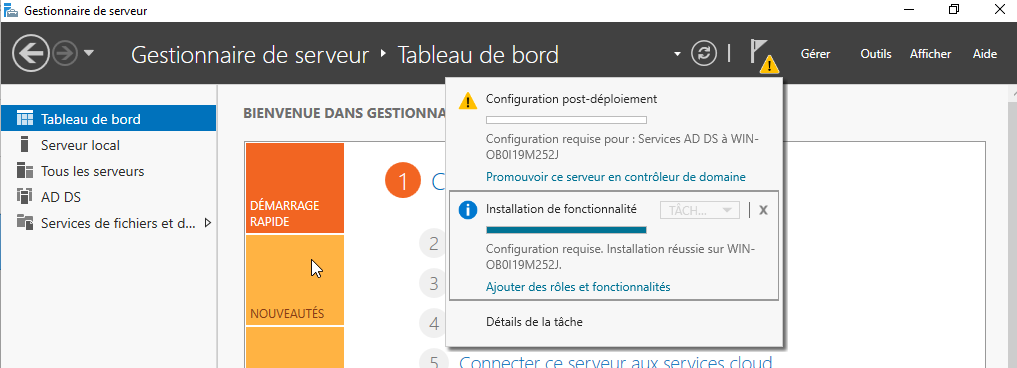

L'installation terminée, on peut retourner dans le gestionnaire de serveurs

On va cliquer sur l'icône sur la gauche de l'onglet gérer et on va cliquer sur promouvoir ce serveur en controlleur de domaine.

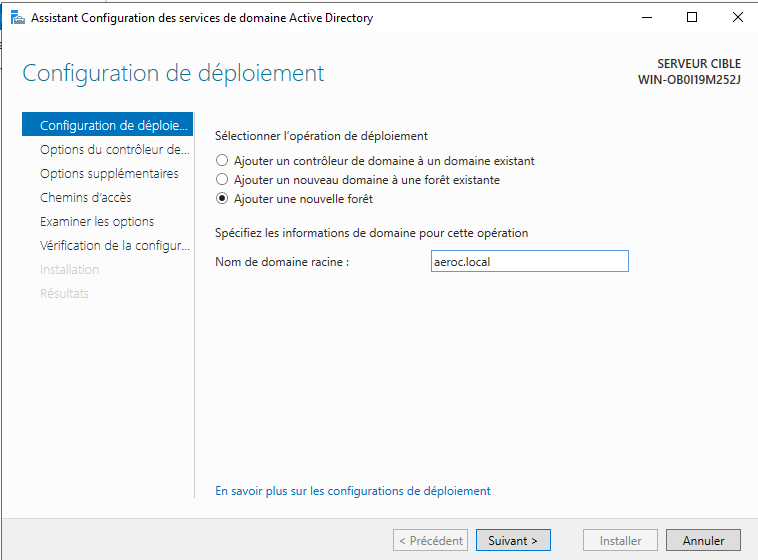

On coche ajouter une nouvelle forêt et on nomme la forêt.

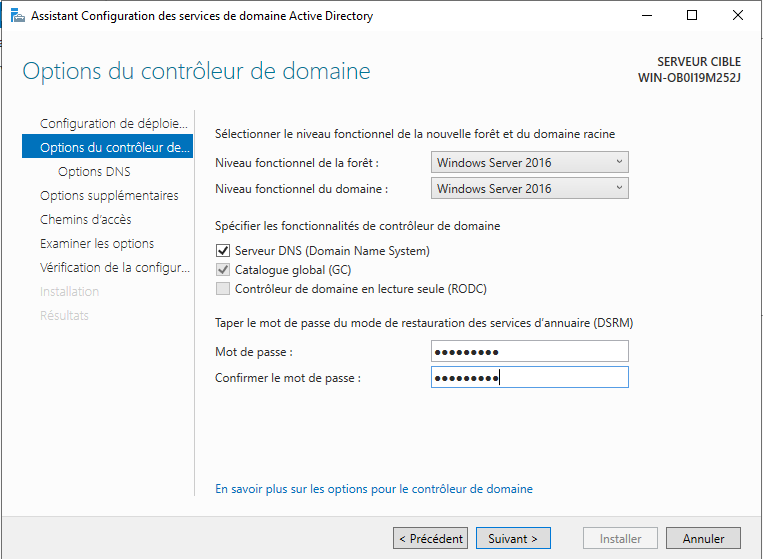

On clique sur suivant et on entre le mot de passe Administrateur.

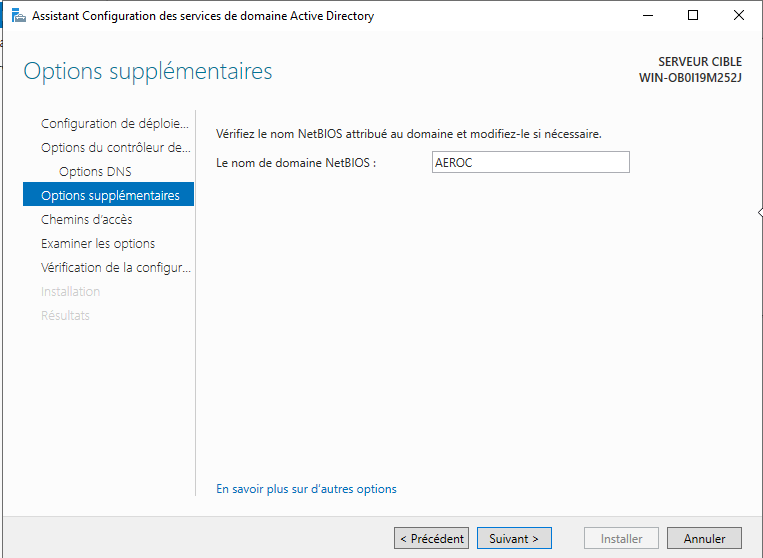

Ensuite, on arrive sur la page ou on peut modifier le nom netbios si on le souhaite.

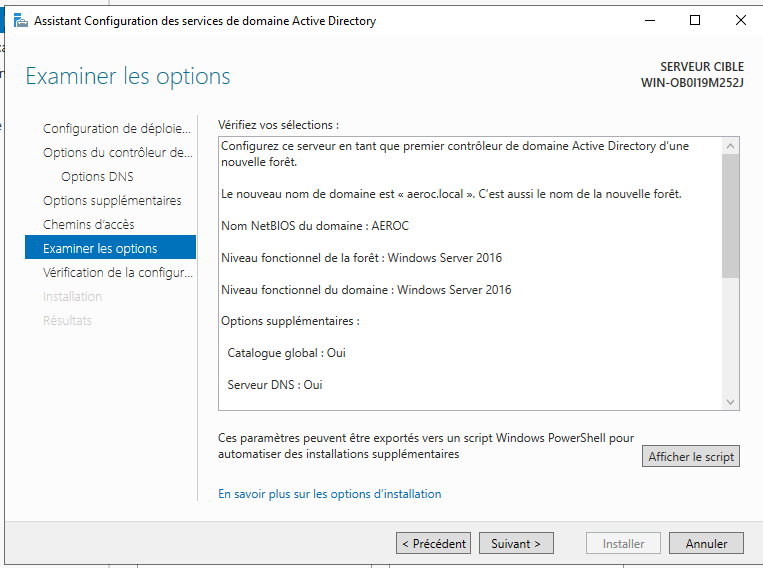

On clique deux fois sur suivant et on vérifie les informations de la forêt que nous voulons créer et on clique sur suivant.

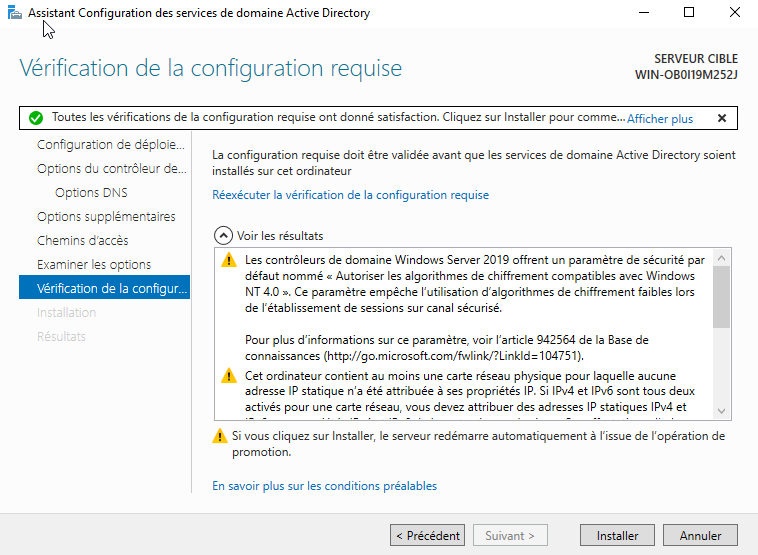

On clique ensuite sur installer.

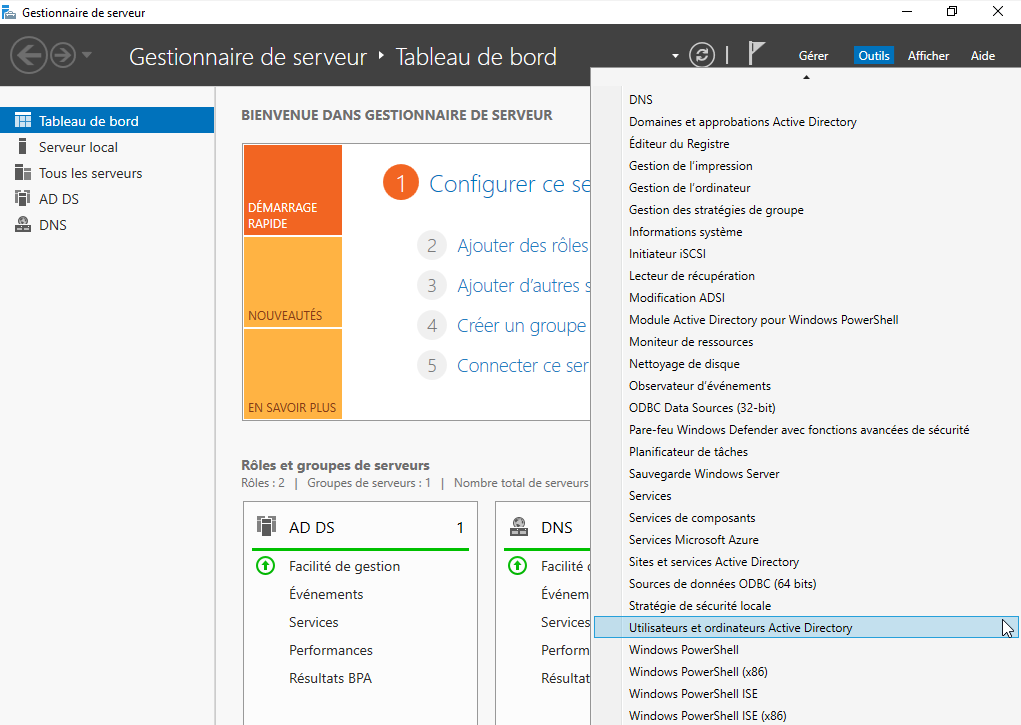

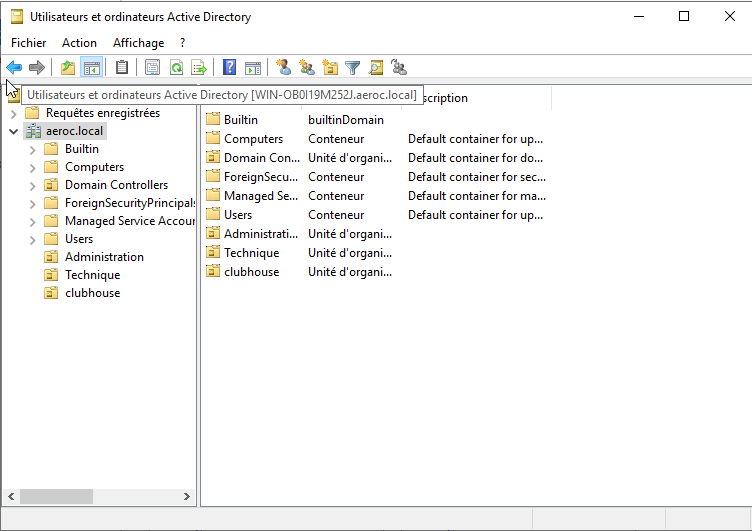

Ensuite, on va aller dans le gestionnaire de serveurs et on va cliquer sur outils et on va cliquer ensuite sur utilisateurs et active directory.

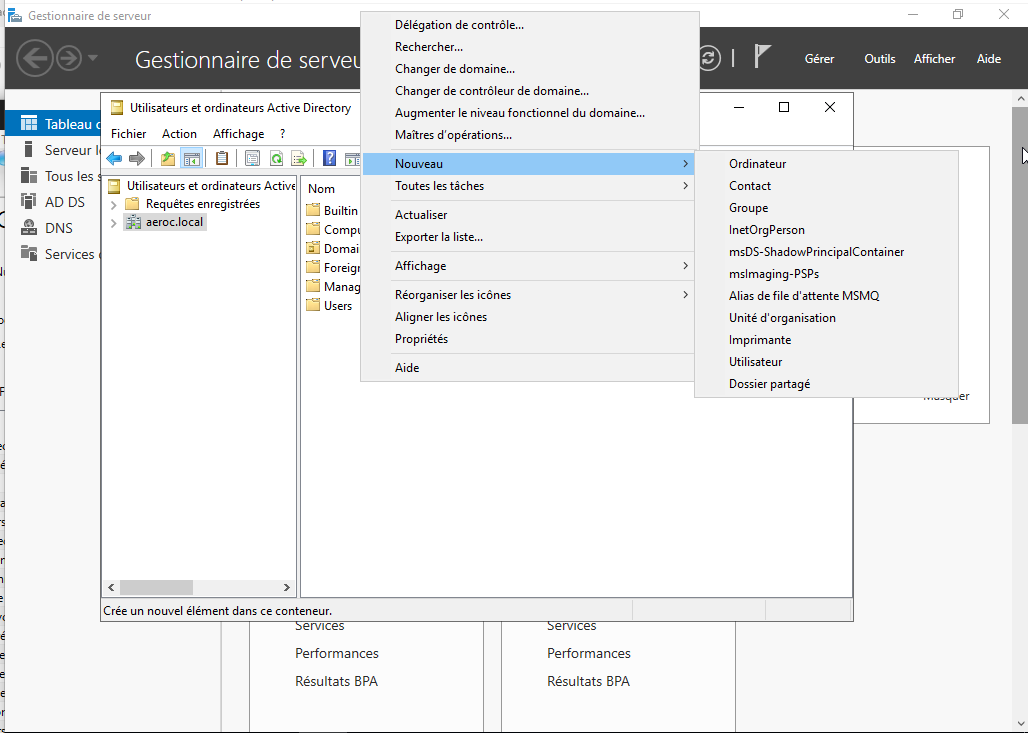

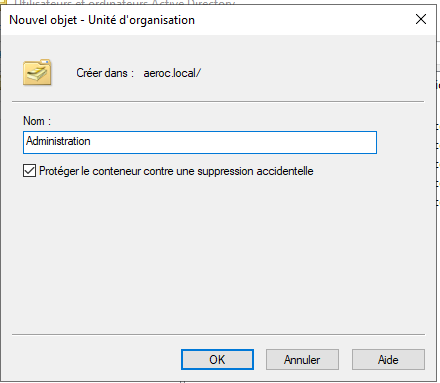

Dans cet onglet, la première chose que nous allons faire est de créer les différentes OU (unité d'organisation)

On nomme l'OU et on clique sur OK.

On répète cette étape afin d'avoir le nombre d'OU voulu.

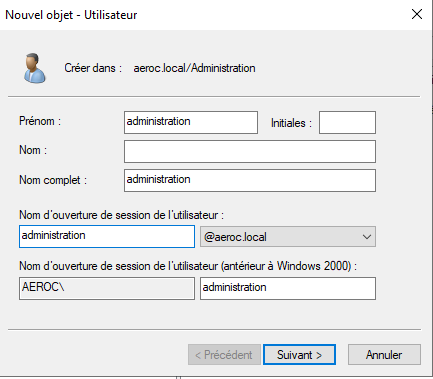

Ensuite, on va se rendre dans chaque OU et on va créer un utilisateur dans chaque OU en faisant clique droit puis nouveau et utilisateur et on nomme l'utilisateur.

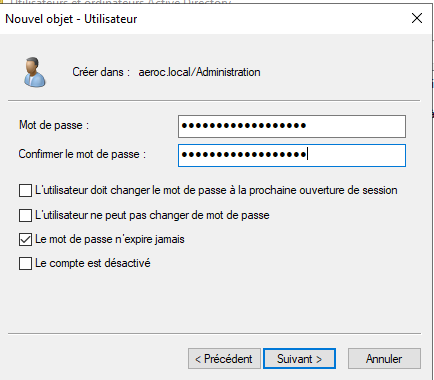

On lui donne un mot de passe et on indique que celui-ci n'expirera jamais.

Dès que nos utilisateurs et OU ont été ajoutés, on va commencer la préparation pour les différentes GPO.

GPO déploiement logiciels

La première GPO que l'on va faire est celle qui va permettre le déploiement de logiciels.

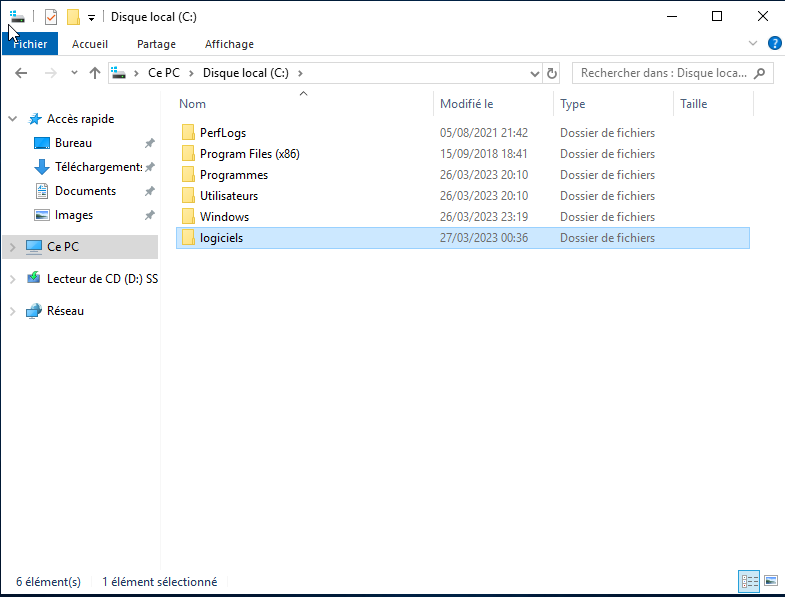

On va se rendre dans la racine de notre disque C:\ et on va créer un dossier nommé logiciels.

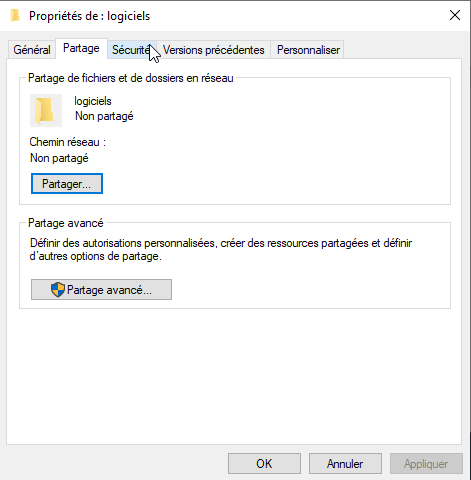

Ensuite on va venir faire un clique droit sur le dossier puis cliquer sur propriétés et aller dans partage puis cliquer sur partager.

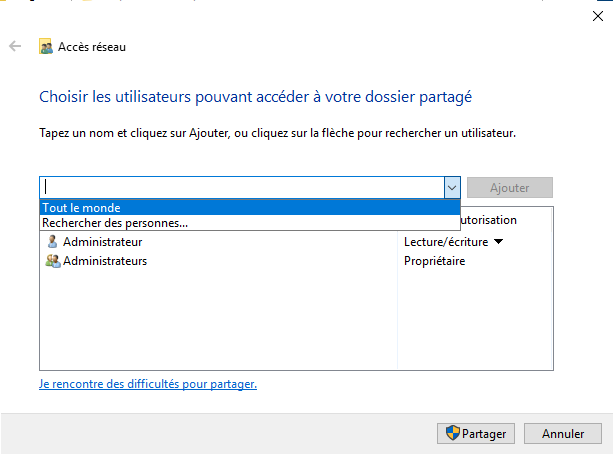

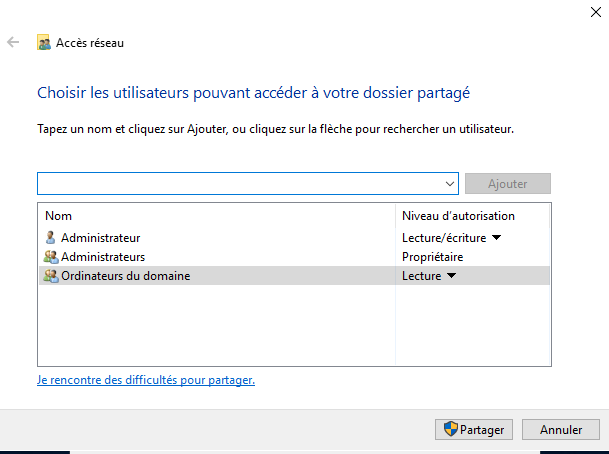

On clique sur rechercher des personnes.

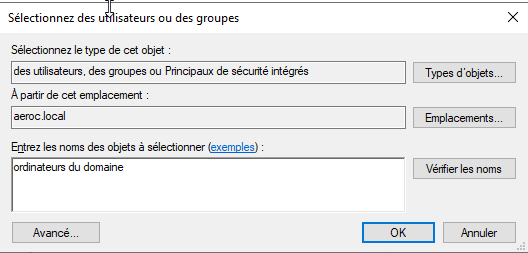

On note ordinateurs du domaine puis on clique sur ajouter.

On mets ordinateurs du domaine en lecture uniquement et on clique sur partager.

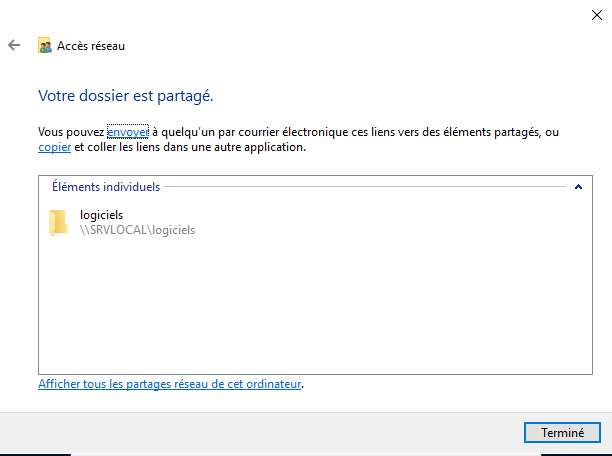

On obtient l'accès au partage en réseau.

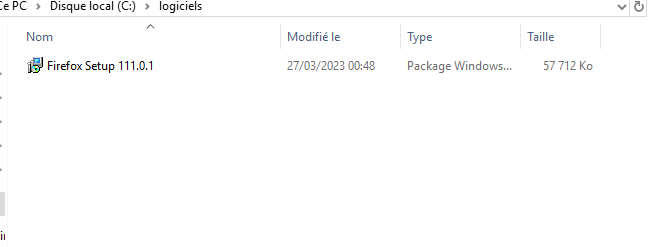

Dans le dossier logiciels, on vient mettre des installateur en .msi comme firefox.

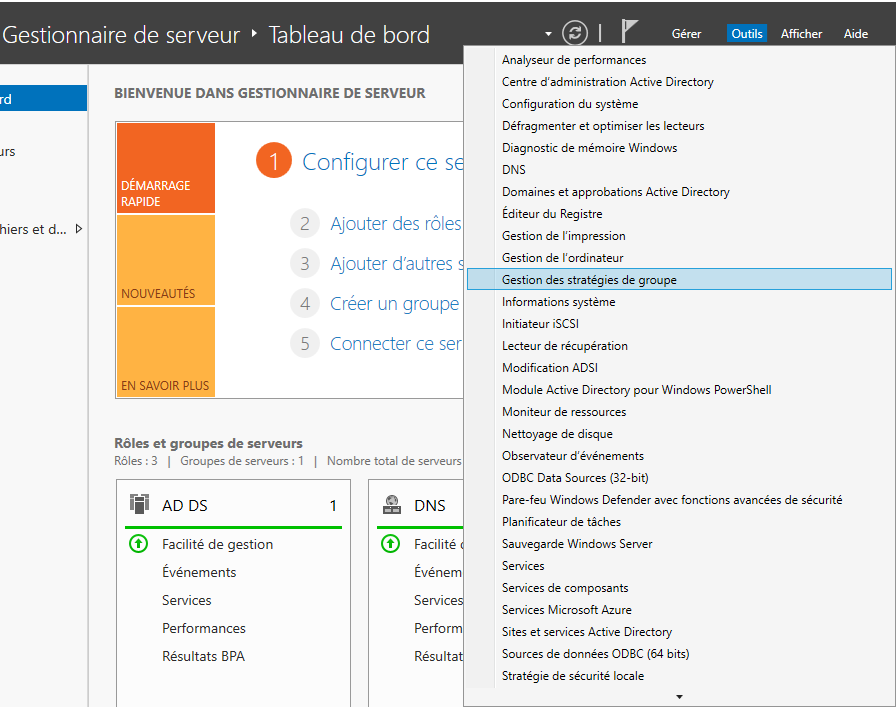

Ensuite, on va se rendre dans le gestionnaire de serveurs puis on va aller dans outils puis dans gestion des stratégies de groupe.

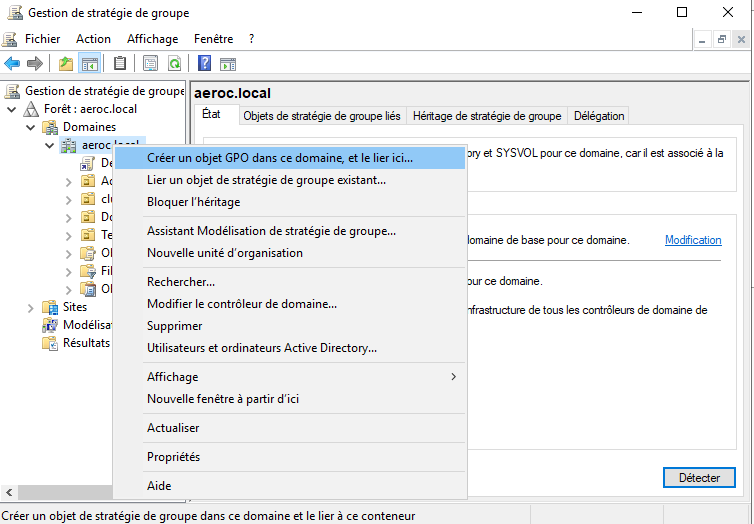

On va aller à la racine de notre forêt pour créer une GPO qui va s'appliquer sur la forêt.

On nomme la GPO.

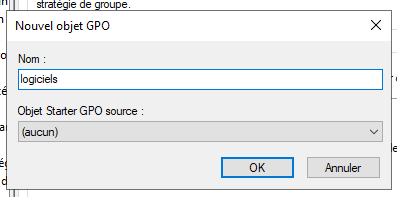

Ensuite, on va faire un clique droit sur la GPO nouvellement créée et on va cliquer sur modifier.

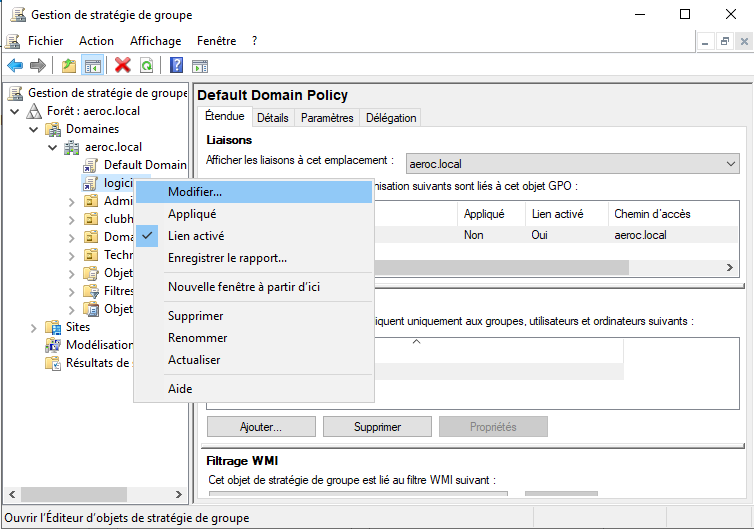

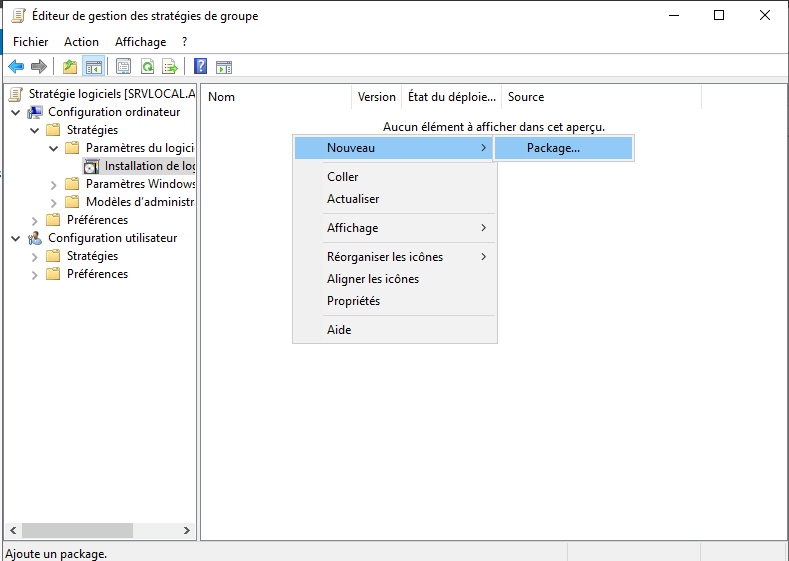

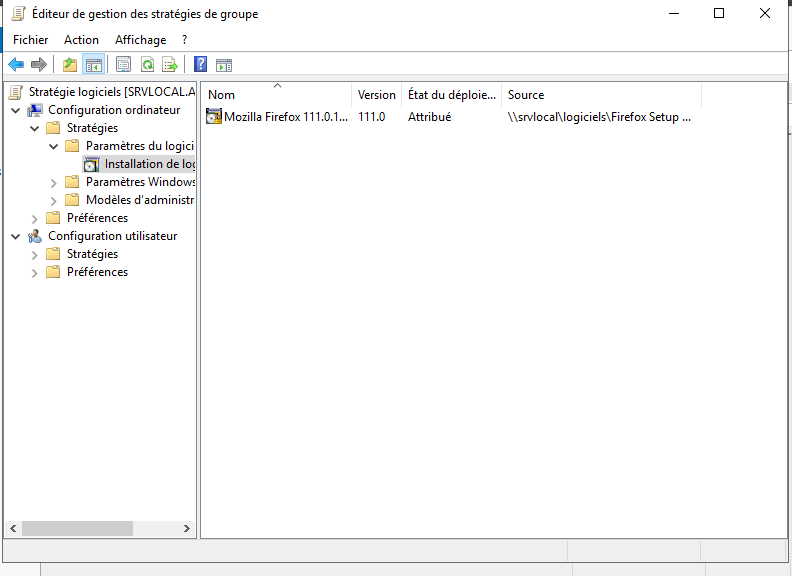

On va aller dans gestion de l'ordinateur puis paramètres logiciels et on va cliquer sur installation de logiciels.

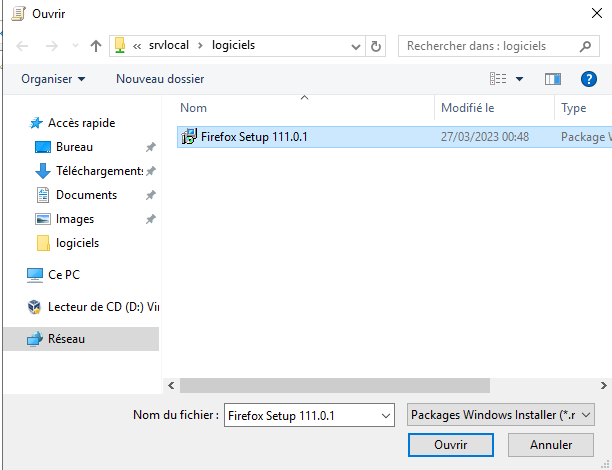

Une fois dedans, on va faire un clique droit nouveau puis package et on va venir chercher le .msi que nous voulons en passant par le chemin réseau donnée lors de la création du partage (\\srvlocal\logiciels) et on clique sur ouvrir.

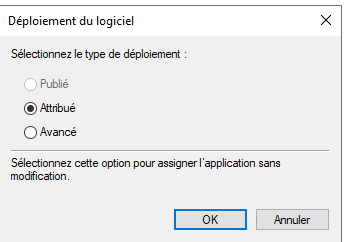

On choisi le mode attribué.

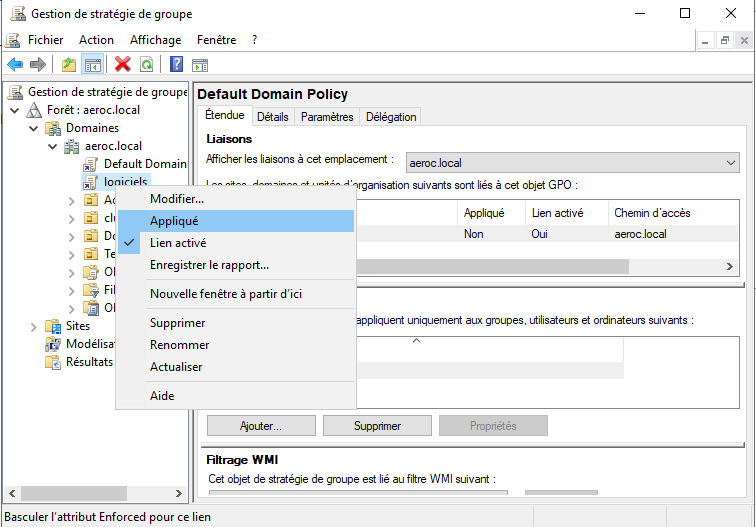

Ensuite, on va revenir dans la console de gestion des stratégies de groupe et on va faire un clique droit sur la GPO et on va l'appliquer.

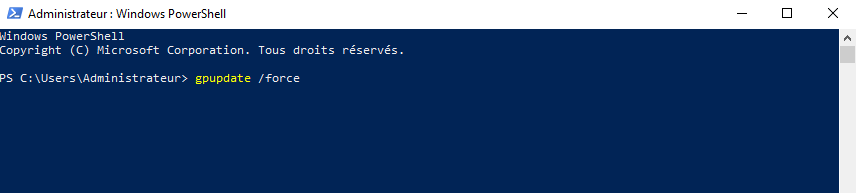

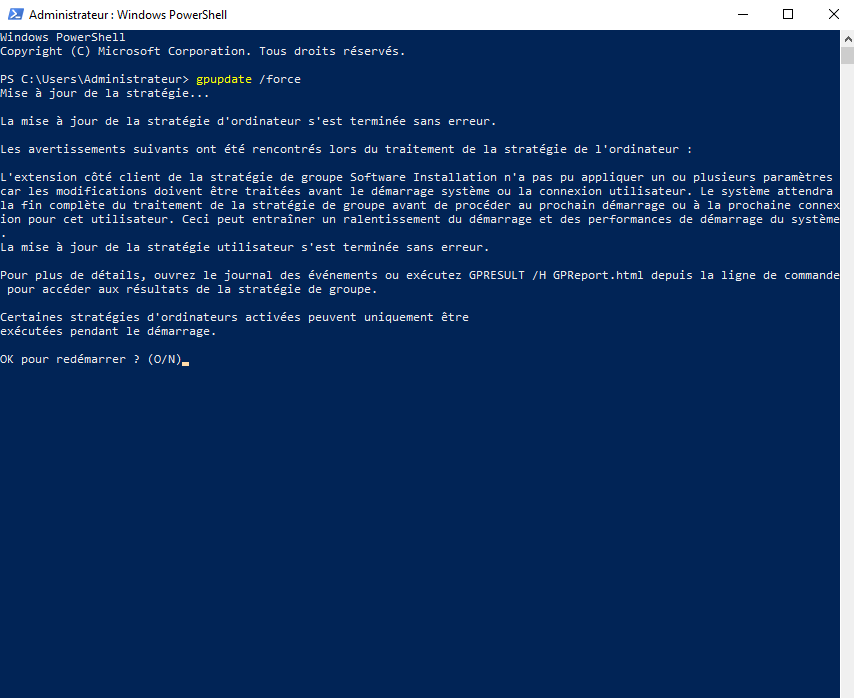

Ensuite afin de forcer l'application de cette GPO, on va ouvrir une console powershell afin d'entrer la commande gpupdate /force.

à la fin du gpupdate le serveur va demander à redemarrer.

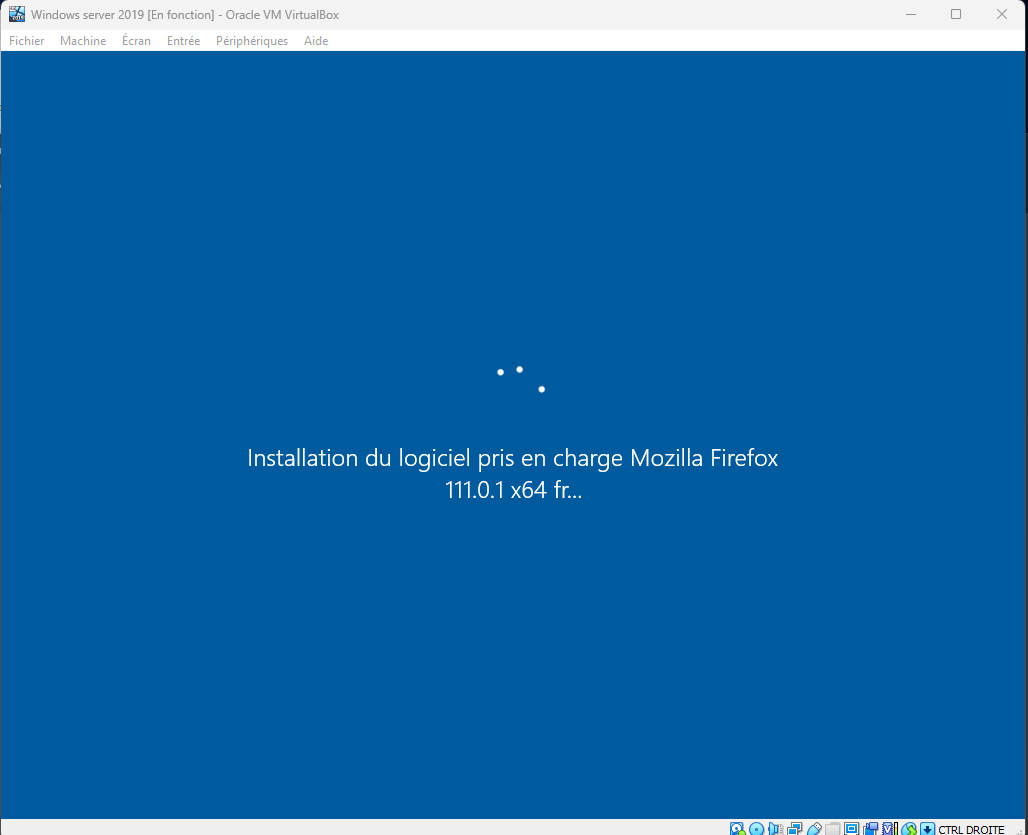

Lors du redémarrage du serveur, on va avoir ce message disant que firefox est en train d'être installé

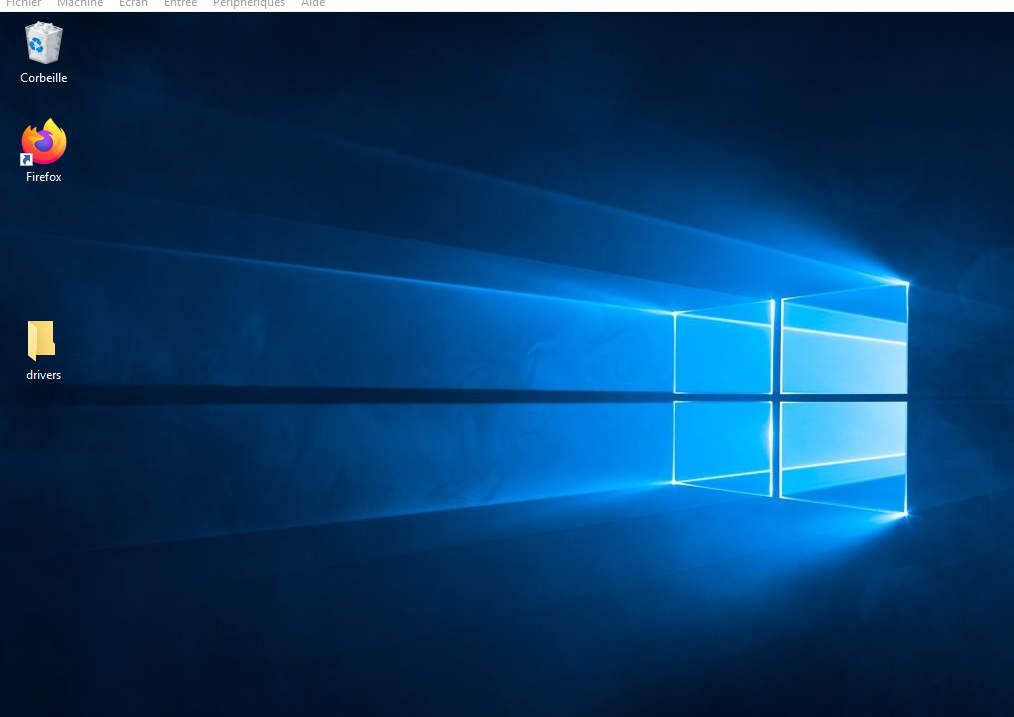

Firefox est bien installé.

GPO proxy Firefox

à la suite de la GPO pour le déploiment automatique de Mozilla Firefox sur tout les postes du domaine aeroc.local, on va créer une seconde GPO pour tout le domaine permettant de régler les paramètres de proxy dans le navigateur et en interdire la modification. Cette option n’est pas présente de base sur Windows server et il faudra donc télécharger des fichier permettant à l’outil de gestion des stratégies de groupes de pouvoir appliquer des politiques restrictives pour Mozilla Firefox. Pour ce faire, on va d’abord télécharger le nécessaire :

https://github.com/mozilla/policy-templates/releases/download/v4.8/policy_templates_v4.8.zip

ce lien permet de télécharger un dossier .zip contenant des fichiers .admx et .adml (pour les langues).

Après avoir dézip le dossier téléchargé, on va avoir un dossier windows on rentre dedans et on va voir des dossiers qui contiennent les fichiers .adml et deux fichiers mozilla.admx et firefox.admx on va copier ces deux fichiers et se rendre dans C:\Windows\PolicyDefinitions\ puis les coller.

Ensuite on va se rendre de nouveau dans le dossier windows et on va rentrer dans le dossier fr-FR qui correspond à la langue de notre serveur Windows. On va copier mozilla.adml et firefox.adml et on va se rendre dans C:\Windows\PolicyDefinitions\fr-FR et coller les deux fichiers.

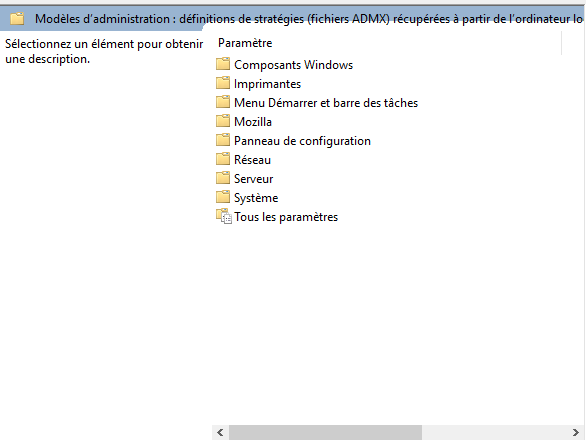

Une fois que cela a été fait, on va se rendre dans la console de gestion des stratégies de groupe et aller dans configuration ordinateur>stratégie>modèle d’administration et on va retrouver un dossier s’appelant mozilla

Depuis ce dossier se trouve tout les paramètres que nous pouvons maintenant configurer pour Mozilla Firefox depuis le serveur Windows.

Pour régler les paramètres de proxy, on va se rendre dans ce dossier puis dans le dossier firefox et dans le dossier proxy settings.

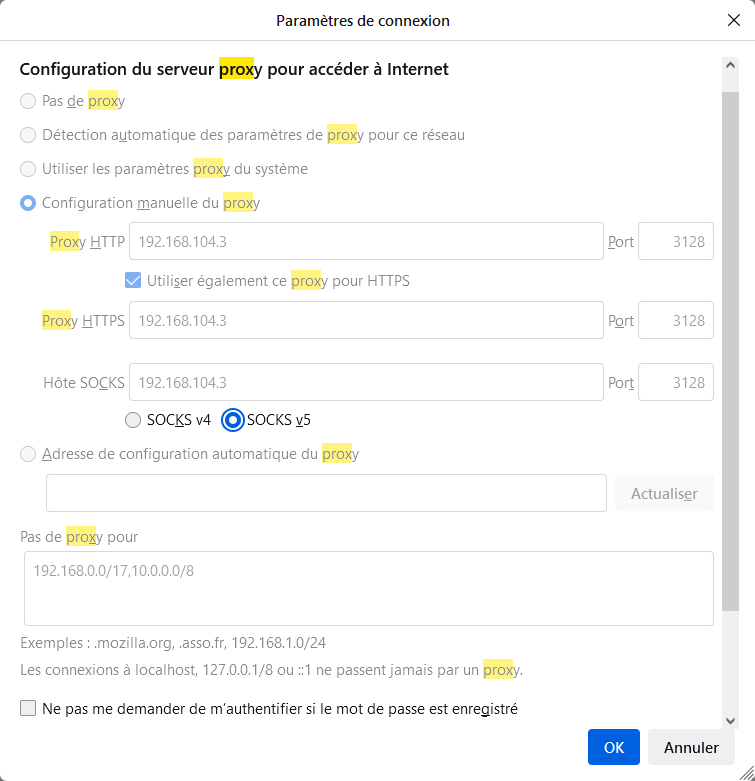

Dans ce dossier va se retrouver tout les paramètres de proxy auquel nous pouvons régler pour Mozilla Firefox. Le proxy utilisé est le 192.168.104.3 avec le port 3128 pour les protocoles HTTP et HTTPS. Les exceptions de ce proxy sont 192.168.0.0/17 et 10.0.0.0/8. Nous voulons aussi interdire la modification du proxy par les utilisateurs. Afin de pouvoir faire cela, il faut intervenir sur les paramètres suivant :

→ HTTP proxy (on mets 192.168.104.3:3128)

→ use HTTP proxy for HTTPS (prend les paramètres définis dans HTTP proxy pour le transposer pour HTTPS)

→ proxy passthrought (mettre les exceptions de proxy 192.168.0.0/17,10.0.0.0/8)

→ Do not allow proxy settings to be changed (mettre sur actif afin de permettre la non-modification des paramètres de proxy par les utilisateurs.)

→ connection type (sélectionner configuration manuelle du proxy)

on applique cette GPO dans la console de gestion des stratégies de groupe et on va aller ouvrir Powershell et faire la commande gpupdate /force.

GPO profils itinérants

Afin de pouvoir permettre aux utilisateurs de retrouver leurs données sur n’importe quel poste de l’aéroclub, à partir de la console de gestion des stratégies de groupe, nous pouvons activer un paramètre qui va permettre automatiquement pour chaque utilisateur d’avoir un profil itinérant qui est sauvegardé sur le serveur Windows.

La première étape est de se rendre à la racine de notre disque C:\ et de créer un dossier que nous appellerons Profils_Itinérants.

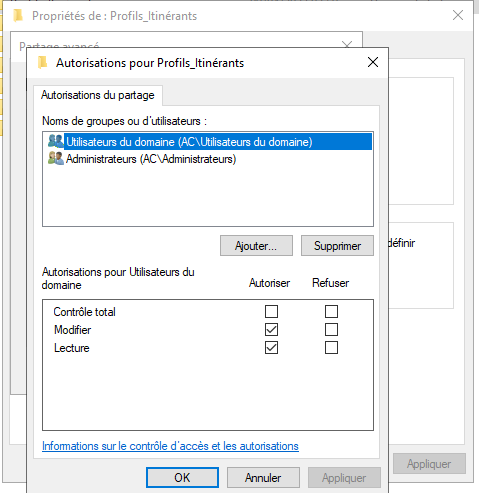

Ensuite, après avoir créé le dossier, on va aller dans les propriétés du dossier que nous venons de créer et on va changer les permissions de base sur le dossier en cliquant sur partage avancé et autorisation afin d’ajouter les utilisateurs du domaine en lecture et écriture.

Une fois que cela a été effectué, nous pouvons nous rendre dans la console de gestion des stratégies de groupe afin de créer notre GPO à la racine du domaine aeroc.local que l’on appelle Profils itinérants.

Une fois que cette GPO a été créé, on va la modifier et aller dans configuration ordinateur>stratégie>Modèles d’administration>système>profils utilisateur et modifier le paramètre suivant :

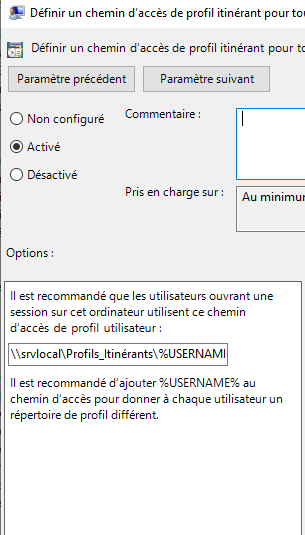

→ Définir un chemin d’accès au profil utilisateur pour tout les utilisateurs ouvrant une session sur cet ordinateur.

Sur ce paramètre que nous activons, nous allons mettre le chemin réseau conduisant au dossier qui va contenir les profils itinérants suivi de l’option %username% qui permettra de donner à chaque utilisateur un profil itinérant.

Une fois que cela a été fait, on retourne dans la console de gestion des stratégies de groupe et on va appliquer la GPO et ensuite ouvrir un powershell et faire gpupdate /force.

GPO création dossier C:\tmp

Dans la continuité de l’application lourde de l’aéroclub, il a été demandé par les développeurs si il était possible de pouvoir créer de façon automatique un dossier tmp se trouvant à la racine du disque local sur les ordinateurs afin que l’application lourde puisse alimenter ce dossier.

Pour la réaliser, il faut aller dans la console de gestion des stratégies de groupe et créer une nouvelle GPO dans l’OU Administration que l’on nommera C:\tmp.

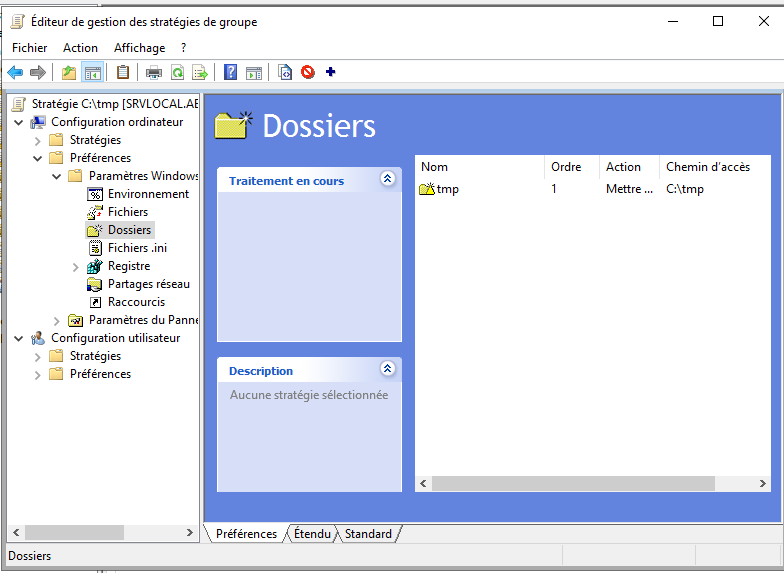

Ensuite on va modifier cette GPO et se rendre dans configuration ordinateur>préférences>paramètres Windows

ensuite on va venir cliquer sur dossier et on va arriver sur la page suivante :

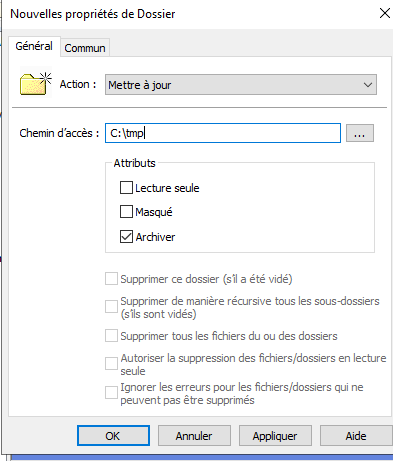

Dans cette Zone, on va venir faire un clique droit puis nouveau dossier et faire de la manière suivante :

Dans action on laisse mettre à jour et dans le chemin d’accès on met C:\tmp comme sa le dossier sera créer sur les poste en suivant ce chemin . Ensuite on sort de la GPO et on l’applique puis on fait un gpupdate /force et lorsque les postes redémarrerons, le dossier sera créé.

GPO Restriction d'accès aux logiciels

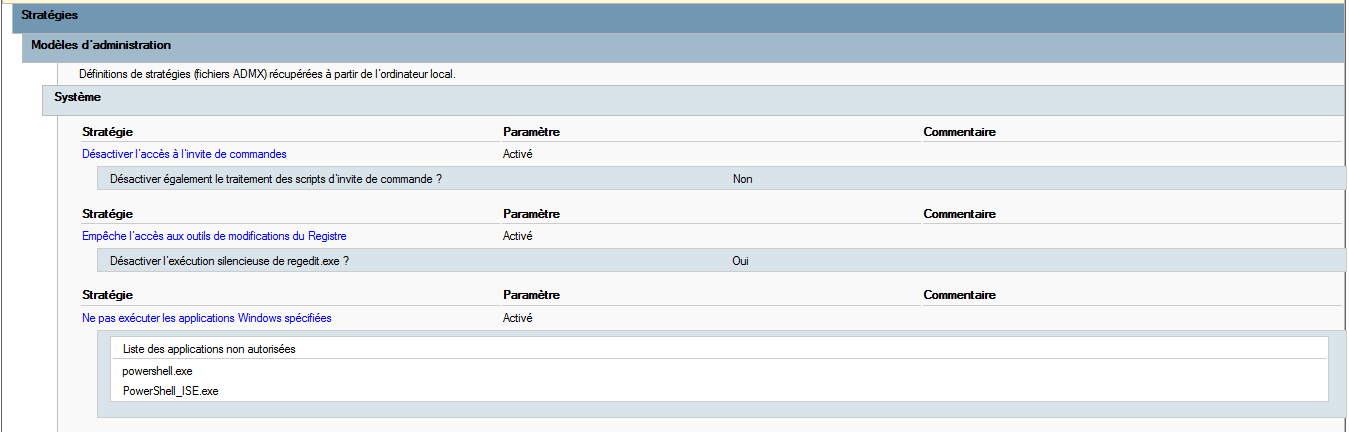

Ensuite pour les OU Technique et Administration, nous avons décidé d’interdire l’exécution de l’invite de commande (ainsi que l’exécution des script via l’invite de commande), powershell ainsi que powershell ISE.

Afin de pouvoir la réaliser, à partir de la console de gestion des stratégies de groupes, on va aller créer un objet GPO et la lier dans l’OU Administration. Ensuite, on va aller sur l’OU technique et faire un clique droit puis lier un objet de stratégie de groupe existant puis on sélectionne la GPO précédemment créée dans l’OU Administration. On se rend dans configuration utilisateur>modèles d’administration>système et on va configurer ces 4 options :

→ empêcher l’accès à l’invite de commande

→ empêcher l’accès aux outils de modification du registre (désactive l’accès à regedit.exe)

→ Ne pas exécuter les applications Windows spécifiées

ici, on empêche l’exécution de powershell et de powershell ISE.